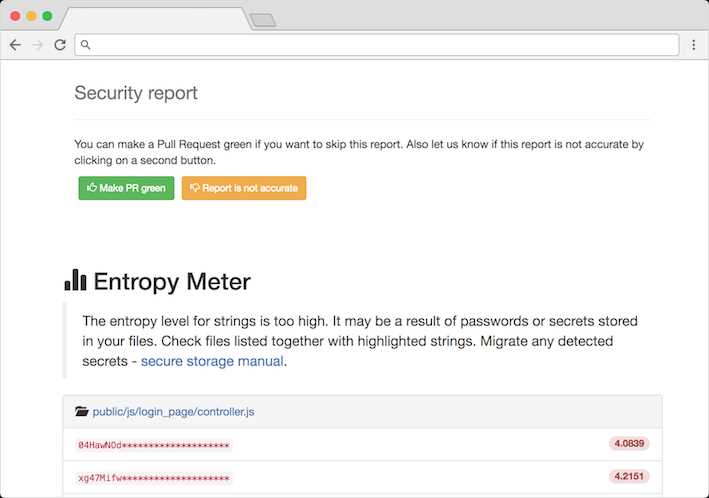

有时您会偶然将机密或密码提交到存储库中。显而易见,建议的最佳做法是不要泄露秘密。但是,当您有大量合并等待审核时,这种情况并不总是那么明显。该工具允许您设置一个Webhook,以等待请求请求并扫描所有有趣的文件以检查泄漏的机密。每次PR更新时,它都会重新扫描最新的更改并生成报告。确认和拒绝操作都将触发Slack通知,该通知允许改进或修复机密检测规则。确认报告(YES):批准该报告为有效的,检测到的字符串是实际机密。拒绝报告(NO):拒绝报告,检测到的机密不是凭据,而仅仅是对象标识符,消息或其他不相关的字符串。这将有助于提高假阳性比率。

分类目录

具有任何许可的所有平台的Repo-supervisor替代品

0

0

0

0

0